Disponibilidade de Dados Criptografados (EDA): Conceitos e Criptografia

Neste módulo, os participantes aprendem como funciona a disponibilidade de dados criptografados e conhecem as principais ferramentas criptográficas envolvidas. O conteúdo abrange criptografia, codificação por eliminação, compromissos polinomiais e métodos de amostragem que garantem a confidencialidade e a verificabilidade dos dados. O curso apresenta exemplos reais, como a atualização Enigma da Avail, e analisa abordagens inovadoras, como EigenDA e Walacor.

Definindo a Disponibilidade de Dados Criptografados

A Disponibilidade de Dados Criptografados (EDA) traz uma camada inédita de privacidade para blockchains modulares, ao assegurar que os dados necessários para verificação estejam publicamente disponíveis, mas permaneçam incompreensíveis para quem não tem autorização. Diferente das soluções convencionais de disponibilidade de dados, onde as informações das transações são publicadas em texto simples para leitura de todos, a EDA criptografa esses dados antes da publicação. Essa abordagem mantém as garantias de segurança quanto à disponibilidade dos dados — qualquer pessoa pode checar a existência das informações e reconstruir o estado da rede, se preciso — e impede o vazamento de dados sensíveis dessas transações.

O ponto central da EDA é equilibrar duas exigências: os dados precisam ser ao mesmo tempo disponíveis e confidenciais. Para viabilizar esse equilíbrio, a EDA adota dois mecanismos principais. Primeiro, os dados são protegidos por criptografia com chaves controladas por um grupo de participantes autorizados ou por regras de contratos inteligentes. Em seguida, são geradas provas criptográficas que comprovam a plena disponibilidade dos dados criptografados, sem revelar seu conteúdo. Assim, validadores públicos podem garantir a integridade da rede, e somente as entidades aprovadas conseguem acessar e processar as informações.

A EDA é particularmente indicada para rollups privados e aplicações reguladas, em que os detalhes das transações precisam ser ocultos do público em geral, mas ainda assim estejam acessíveis para validação por partes interessadas, auditores ou contrapartes. Isso permite que empresas e instituições utilizem a escalabilidade das blockchains modulares sem romper exigências de sigilo ou normas regulatórias.

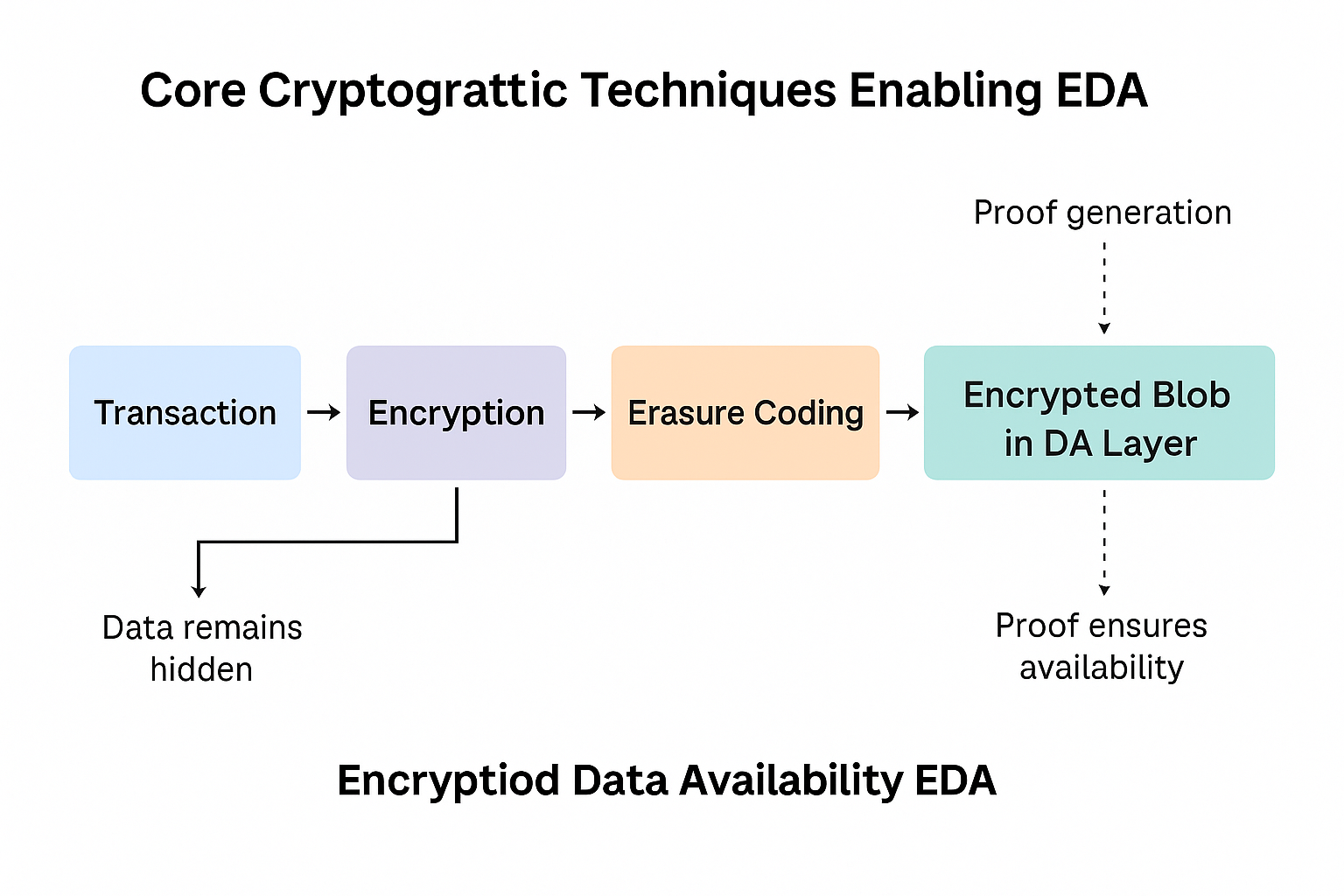

Técnicas Criptográficas Essenciais que Possibilitam a EDA

A adoção da EDA depende de avançados recursos criptográficos que atuam em conjunto para garantir privacidade, integridade e auditabilidade. O ponto de partida é a criptografia dos dados antes da submissão à camada de disponibilidade. Normalmente, os dados criptografados são divididos em segmentos menores e codificados via erasure coding. Esse método permite reconstruir todo o conjunto de dados a partir de apenas parte dos segmentos, dispensando que os validadores baixem todo o conteúdo criptografado para comprovar sua disponibilidade. Essa técnica já é usada em camadas públicas de disponibilidade, como a Celestia, e agora é aplicada também a blobs criptografados em sistemas EDA.

Outro elemento fundamental da EDA é o uso de esquemas de comprometimento polinomial, como os compromissos KZG (Kate–Zaverucha–Goldberg). Esses compromissos permitem que clientes leves verifiquem se os segmentos amostrados correspondem ao conjunto total de dados, mesmo quando tudo está criptografado. Combinando isso com a amostragem de disponibilidade, os validadores podem, de forma probabilística, garantir que todos os dados criptografados estão disponíveis sem precisar decifrá-los. Essa arquitetura protege contra sequenciadores maliciosos que tentem omitir informações simulando publicação completa.

A administração das chaves acrescenta complexidade extra. Em rollups públicos, não há procedimentos especiais para gerenciamento de chaves, pois os dados são expostos abertamente. Já na EDA, é fundamental gerar, distribuir e rotacionar as chaves criptográficas com segurança. Existem diferentes abordagens, desde a Computação Multi-Parte Segura (MPC) — em que vários participantes compartilham a gestão das chaves — até esquemas de criptografia por limiar, que requerem a colaboração de um subconjunto pré-definido para decifrar os dados. Estão em estudo também Ambiente de Execução Confiável (TEE) e criptografia totalmente homomórfica (FHE) para viabilizar o acesso seletivo ou o processamento direto dos dados criptografados sem exposição.

Essas técnicas criptográficas, em conjunto, asseguram que, apesar dos blobs de dados permanecerem ocultos do público, o sistema possa comprovar a disponibilidade dos dados — um requisito imprescindível para a segurança dos rollups.

O Upgrade Enigma e Novas Abordagens em EDA

Um marco importante na trajetória da EDA foi o anúncio da atualização Enigma pela Avail, em 2025. Originalmente projetada como uma camada geral de disponibilidade de dados para blockchains modulares, a Avail passou a suportar blobs criptografados de forma nativa. Agora, com o Enigma, os rollups podem enviar dados de transações criptografadas mantendo a compatibilidade com o protocolo de amostragem já existente na Avail. Essa evolução permite que rollups com privacidade não precisem criar camadas de dados sob medida; podem compartilhar a mesma infraestrutura pública utilizada por rollups abertos, com a garantia de sigilo.

O upgrade Enigma também trouxe um modelo de criptografia flexível, que se adapta a diferentes mecanismos de governança. Os rollups podem administrar as chaves internamente, delegar para membros de consórcios ou combinar métodos permitindo que reguladores ou auditores tenham acesso controlado. Essa flexibilidade torna a solução ideal para cenários empresariais que precisam equilibrar confidencialidade interna e transparência regulada.

Outros projetos trabalham em abordagens semelhantes. A EigenDA, desenvolvida paralelamente ao ecossistema de restaking da EigenLayer, experimenta funcionalidades de privacidade que podem ser incorporadas ao seu serviço de disponibilidade de dados com restaking. A Walacor propõe um modelo de disponibilidade permissionada, combinando criptografia e validação baseada em consórcio, focando instituições que exigem controles de acesso mais rígidos em redes semi‑públicas. Apesar das diferenças arquiteturais e de confiança, todas essas soluções compartilham o princípio de criptografar blobs de transações, mantendo a disponibilidade auditável.

Vantagens e Desafios da EDA

A principal vantagem da EDA é permitir rollups privados sem comprometer as características essenciais de segurança da arquitetura. Usuários têm garantias de que os dados das transações estão disponíveis para reconstrução, mas não correm riscos de exposição a concorrentes ou agentes mal-intencionados. Esse avanço é estratégico para instituições financeiras, redes logísticas e sistemas de identidade que dependem de transparência auditável, mas não podem operar em regime totalmente público.

No entanto, a EDA apresenta desafios. O uso de criptografia aumenta a demanda computacional e pode gerar latência, especialmente em ambientes que exigem rotações frequentes de chaves ou decifração colaborativa. O gerenciamento seguro das chaves é complexo; chaves expostas podem causar vazamentos de dados de alto impacto. Além disso, a divulgação seletiva de dados — que permite que auditores ou reguladores acessem dados específicos sem liberar o conteúdo integral — ainda está em desenvolvimento técnico e normativo. Questões de interoperabilidade também surgem: blobs criptografados tendem a ser menos interoperáveis entre rollups, salvo no surgimento de padrões e frameworks robustos para compartilhamento de chaves.

Apesar desses obstáculos, a EDA representa um avanço decisivo na arquitetura de blockchains modulares. Com o aumento da adesão, deve se tornar um padrão do setor, em especial à medida que empresas e governos buscam soluções blockchain além dos ambientes totalmente públicos.