توفر البيانات المشفرة (EDA): المفاهيم والتقنيات التشفيرية

في هذا القسم، يتعرف المتعلمون على آلية توافر البيانات المشفرة والأدوات التشفيرية التي تدعمها. يشمل البرنامج التشفير، وترميز المحو، والتزامات الحدوديات، وأساليب المعاينة التي تضمن سرية البيانات مع إمكانية التحقق منها. كما يستعرض تطبيقات واقعية مثل ترقية Enigma في شبكة Avail، ويقارن بين بعض الحلول الحديثة مثل EigenDA وWalacor.

تعريف توفر البيانات المشفرة

يضيف توفر البيانات المشفرة (EDA) طبقة متقدمة من الخصوصية على البلوكشينات المعيارية، إذ يضمن إتاحة البيانات الضرورية للتحقق بشكل علني مع استحالة فهمها لغير المخولين. بخلاف حلول توفر البيانات التقليدية، حيث تُنشر بيانات المعاملات بنص واضح لجميع المشاركين، يقوم EDA بتشفير هذه البيانات قبل نشرها. تُحافظ هذه المنهجية على ضمانات توفر البيانات، فيمكن للجميع التحقق من وجود البيانات وإعادة بناء حالة السلسلة إذا اقتضت الحاجة، مع منع كشف المعلومات الحساسة داخل تلك المعاملات.

ويكمن جوهر EDA في التزامه المزدوج: أن تظل البيانات متاحة وسرية بالتوازي. ويتحقق ذلك من خلال آليتين رئيسيتين: أولاً، يُشفّر البيانات باستخدام مفاتيح يتحكم بها مجموعة محددة من الأطراف المصرح لها أو وفقاً لمنطق العقود الذكية؛ ثانياً، تُستخدم أدلة تشفيرية لبرهنة أن جميع البيانات المشفرة متوفرة بالكامل على الشبكة دون كشف محتواها. تُمكّن هذه الآلية المدققين العموميين من ضمان سلامة الشبكة، مع تمكين الجهات الموافق عليها فقط من فك تشفير المعلومات ومعالجتها.

ويأتي تميز EDA في مناسبته الخاصة للتجميعات الخاصة والتطبيقات الخاضعة للتنظيم، حيث يجب أن تظل تفاصيل المعاملات مخفية عن الجمهور العام مع إمكانية التحقق منها من قبل أصحاب المصلحة، المدققين أو الأطراف المقابلة. كما يسمح للمؤسسات والجهات الكبرى بالاستفادة من قابلية التوسع في البلوكشينات المعيارية، دون الإخلال بمتطلبات السرية أو الالتزامات التنظيمية.

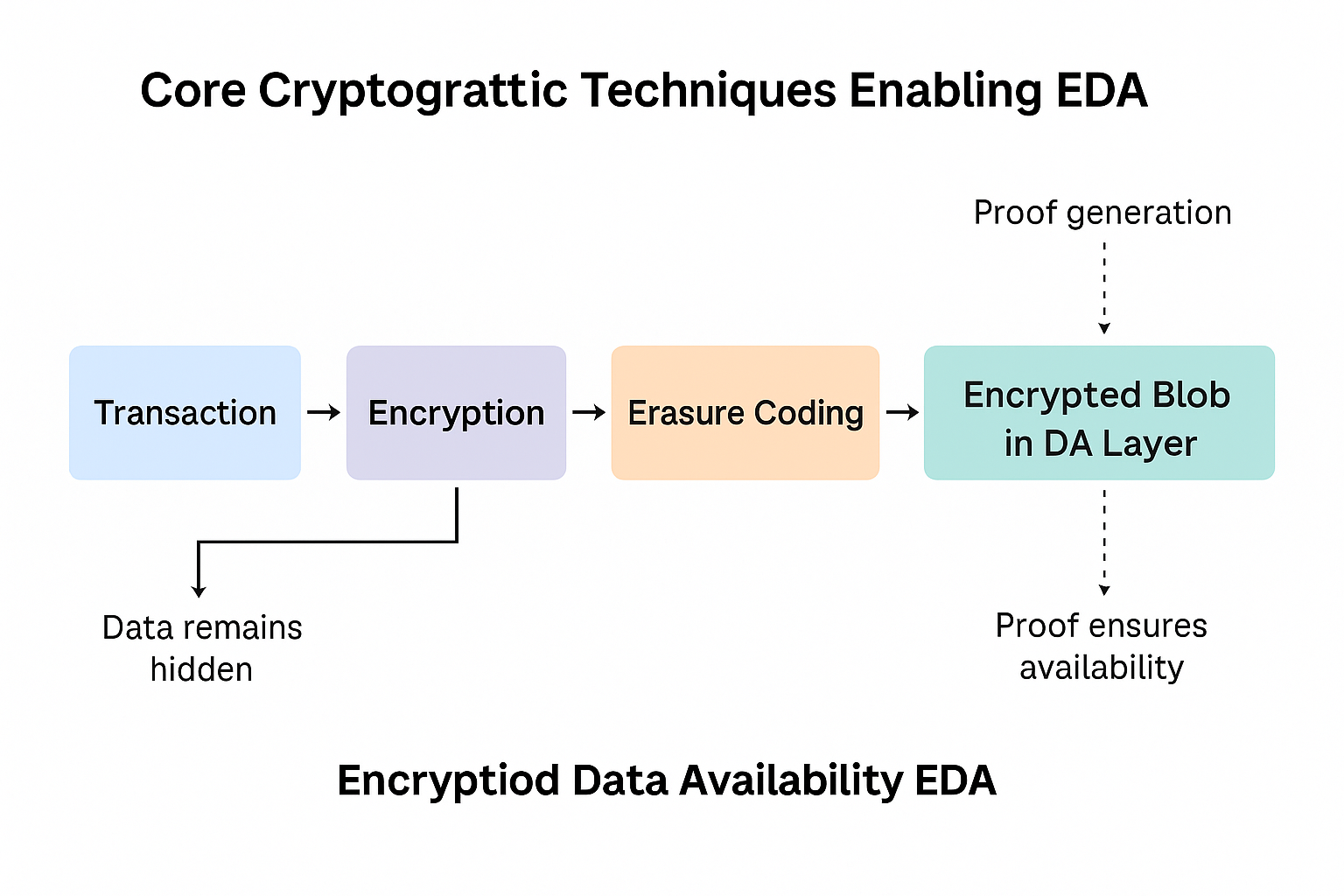

التقنيات التشفيرية المحورية المُمكّنة لـ EDA

يعتمد تنفيذ EDA على مجموعة من البدائيات التشفيرية المتقدمة التي تتكامل لتحقيق التوازن بين الخصوصية والسلامة وقابلية التحقق. يتم تشفير البيانات في البداية قبل إرسالها إلى طبقة توفر البيانات. غالباً ما تُقسّم البيانات المشفرة إلى أجزاء أصغر وتُرمّز بواسطة ترميز التلاشي، مما يسمح بإعادة بناء كامل مجموعة البيانات من أجزاء فرعية محددة. هذا يعني أن المدققين لا يحتاجون إلى تحميل جميع البيانات المشفرة للتحقق من توفرها، وهي منهجية مستخدمة فعلاً في طبقات توفر البيانات العامة مثل Celestia ومطبقة كذلك على الكتل المشفرة في أنظمة EDA.

ومن الدعائم الأساسية لـ EDA أيضاً، اعتماد مخططات الالتزام متعدد الحدود مثل (KZG) Kate–Zaverucha–Goldberg، والتي تتيح للعملاء الخفيفين التحقق من أن الأجزاء المُختارة عشوائياً من البيانات تتوافق مع مجموعة البيانات الكاملة—even عندما تكون البيانات مشفرة. عند دمجها مع أخذ عينات توفر البيانات، يستطيع المدققون التأكد بشكل احتمالي من توفر كافة البيانات المشفرة دون الحاجة إلى فك تشفيرها. يحمي هذا التصميم الشبكة من محاولات المنظمين السيئين لحجب البيانات مع الادعاء بنشرها.

أما إدارة المفاتيح التشفيرية فهي تُضيف تعقيداً إضافياً. ففي التجميعات العامة لا يحتاج الأمر لإدارة مفاتيح خاصة، حيث تكون البيانات مكشوفة. أما في EDA، فلابد من إنشاء وتوزيع وتدوير مفاتيح التشفير بأمان. هناك طرق عديدة لذلك: من الحوسبة متعددة الأطراف (MPC) التي تتيح مشاركة إدارة المفاتيح، إلى مخططات التشفير الشرطي التي تتيح فك التشفير عند تعاون مجموعة محددة من الأطراف. كما تُستخدم بيئات التنفيذ الموثوقة (TEEs) والتشفير التماثلي الكامل (FHE) لتوفير إمكانيات الكشف الانتقائي والمعالجة المباشرة للبيانات المشفرة دون كشفها.

تضمن هذه التقنيات التشفيرية سوياً أن تظل البيانات الأساسية مخفية عن العامة مع الإبقاء على إمكانية إثبات توفرها، وهو شرط أساسي لأمان التجميعات.

ترقية إنجما والتطبيقات الناشئة

شهد تطور EDA نقطة تحول رئيسية مع إعلان ترقية إنجما من قبل Avail في عام 2025. إذ وُضعت Avail في الأساس كطبقة عامة لتوفر البيانات في البلوكشينات المعيارية، وتم تطويرها لدعم الكتل المشفرة بصورة أصلية. تتيح إنجما للتجميعات إمكانية تقديم بيانات معاملات مشفرة مع الحفاظ على التوافق مع بروتوكول أخذ عينات التوفر الخاص بـ Avail. يُغني هذا التطوير التجميعات الخاصة عن الحاجة إلى تطوير طبقات بيانات منفصلة، حيث يمكنها استخدام نفس بنية طبقة التوفر العامة مع الاستفادة من الخصوصية.

كما أدخلت ترقية إنجما نظام تشفير مرن يدعم نماذج الحوكمة المتنوعة؛ إذ يمكن للتجميعات إدارة المفاتيح داخلياً، أو تفويضها لأعضاء التحالفات، أو تبني نهج هجين يمنح جهات إشرافية أو تدقيقية وصولاً مراقباً للبيانات. تُحقق هذه المرونة التوازن المطلوب لمؤسسات الأعمال بين متطلبات الحفاظ على السرية والامتثال لمقتضيات الرقابة الخارجية.

وتطوّر مشاريع أخرى مفاهيم مشابهة مع اختلافات في التنفيذ. فعلى سبيل المثال، يعمل EigenDA—وهو جزء من منظومة EigenLayer—على دمج ميزات الخصوصية ضمن خدمة توفر البيانات المعاد رهنها. بينما اقترحت Walacor نموذجاً لتوفر البيانات يعتمد على التشفير والتحقق بالتحالفات، موجهاً للمؤسسات التي تتطلب ضوابط وصول مشددة على شبكات شبه عامة. رغم اختلاف هذه الحلول في البنى ومتطلبات الثقة، فإنها جميعاً تتبنى مبدأ تشفير كتل المعاملات مع ضمان توفرها القابل للتحقق.

الفوائد والمقايضات في EDA

الميزة الأساسية في EDA هي تمكين التجميعات الخاصة من دون التفريط في ضمانات الأمان الجوهرية في بنية التجميعات. فهو يمنح المستخدمين الثقة في توفر بيانات المعاملات اللازمة لإعادة البناء، ويمنع وصول المنافسين أو الأطراف المعادية للمعلومات الحساسة. هذه الإمكانية تمثل نقلة نوعية للمؤسسات المالية، وسلاسل الإمداد، وأنظمة الهوية التي تحتاج إلى مستوى تحقق البلوكشين دون العمل في بيئة شفافة بالكامل.

مع ذلك، يفرض EDA بعض المقايضات؛ فالتشفير يُضيف عبئاً حسابياً ويزيد من زمن الاستجابة، خاصة في البيئات التي تتطلب تدوير المفاتيح بشكل متكرر أو تطبيق التشفير الشرطي. كما أن إدارة المفاتيح بشكل آمن ليست بالأمر الهيّن؛ إذ أن تسرب المفاتيح قد يؤدي إلى تسريبات كارثية. بالإضافة إلى ذلك، يبقى الكشف الانتقائي—أي تمكين المدققين أو الجهات التنظيمية من الاطلاع على بيانات محددة دون منحهم وصول شامل—مجالاً ناشئاً للبحث والتطوير. وتُطرح كذلك إشكالية التشغيل البيني، حيث أن الكتل المشفرة تقل قابليتها للتركيب عبر التجميعات مالم تتطور معايير موحدة وأطر لمشاركة المفاتيح.

ورغم هذه التحديات، يعد EDA خطوة متقدمة في تطور البلوكشينات المعيارية. ومع توسع انتشاره، سيصبح خاصية أساسية مطلوبة—وليس مجرد خيار إضافي—خاصة مع اتجاه المؤسسات والحكومات نحو استكشاف تطبيقات البلوكشين خارج البيئات العامة الصرفة.