Arquitetura e Funcionamento Interno

A arquitetura dos ZK Coprocessors reflete sua função como módulos de processamento que atuam off-chain. No entanto, permanecem conectados criptograficamente aos sistemas on-chain. Este módulo explora a estrutura desses sistemas, o fluxo de dados e processamento interno, além dos elementos criptográficos que permitem a verificação trustless. Entender essa arquitetura é essencial para desenvolvedores interessados em integrar coprocessadores às suas soluções, bem como para analistas que desejam avaliar a robustez e a segurança desses sistemas.

Elementos Essenciais de um Coprocessador ZK

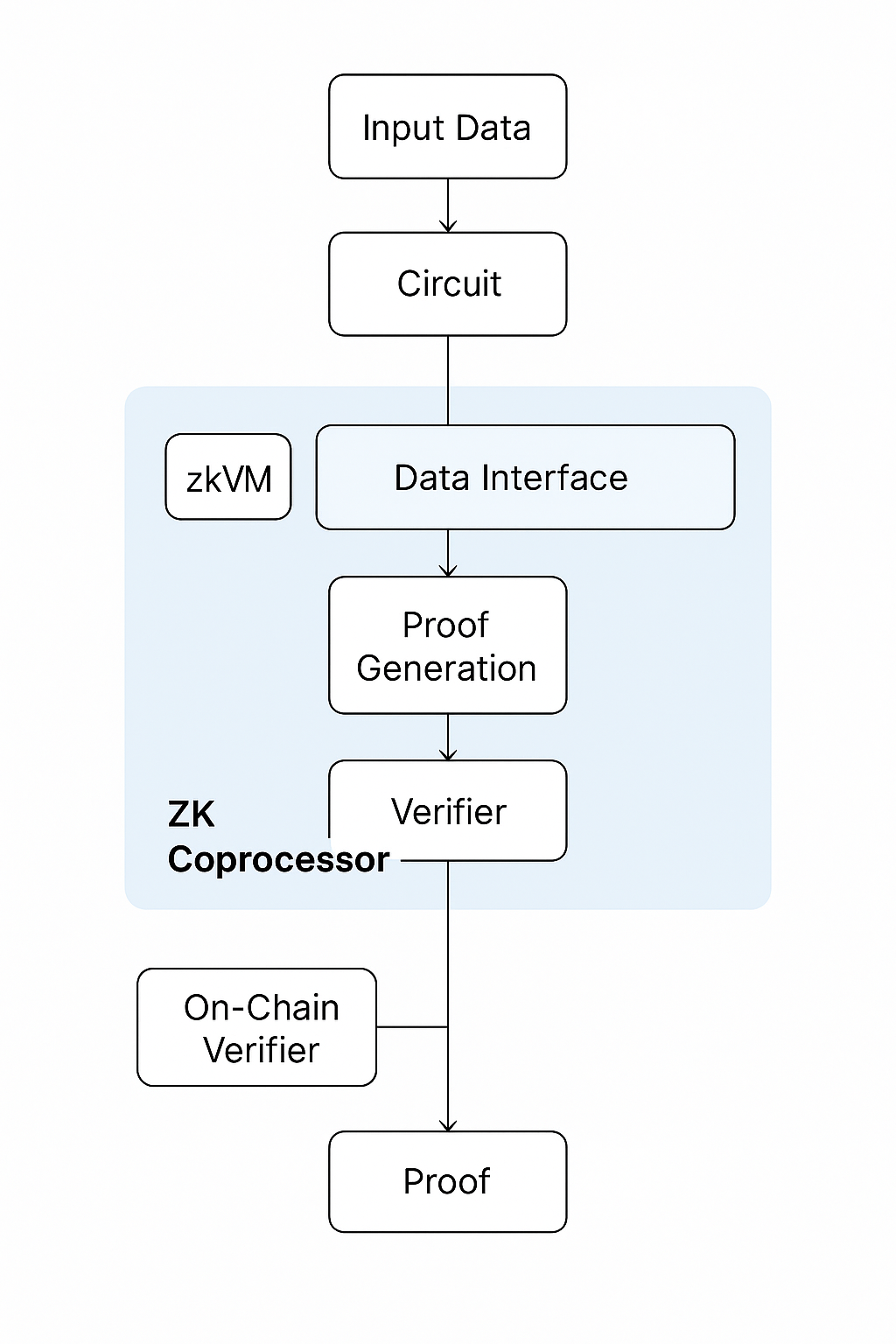

O Coprocessador ZK reúne componentes fundamentais que atuam de forma integrada para deslocar o processamento, preservando a capacidade de verificação. O núcleo do sistema é o ambiente de execução, normalmente desenvolvido como uma máquina virtual de zero conhecimento (zkVM) ou um compilador de circuitos especializado. Esse ambiente interpreta códigos ou tarefas computacionais e converte-os em circuitos aritméticos adequados à geração de provas de zero conhecimento.

O prover é a entidade responsável tanto pelo processamento quanto pela elaboração da prova criptográfica. Ele recebe os dados de entrada, executa a lógica necessária fora da blockchain (off-chain) e constrói uma prova sucinta que comprova a correção do processamento sem expor detalhes sensíveis. Já o verificador, normalmente um contrato inteligente implantado na blockchain de destino, valida essa prova empregando recursos mínimos. Por sua concepção, essa etapa de verificação demanda muito menos processamento do que a operação original, viabilizando validação eficiente diretamente na blockchain.

A interface de dados complementa o sistema ao gerenciar como o coprocessador acessa informações de distintas fontes. Certos coprocessadores consultam diretamente dados on-chain, enquanto outros agregam conjuntos de dados históricos ou externos, como redes de armazenamento descentralizado ou APIs externas. É indispensável que a integridade desses dados também seja comprovável, o que normalmente ocorre por meio de provas de Merkle ou compromissos criptográficos equivalentes.

Fluxo Computacional

O funcionamento do Coprocessador ZK segue uma sequência ordenada que separa cálculos pesados de etapas de verificação mais leves. O processo se inicia quando um aplicativo descentralizado ou contrato inteligente solicita uma computação que não pode ser executada de modo eficiente on-chain. Essa solicitação é encaminhada ao coprocessador, que reúne os dados necessários, sejam eles advindos do estado da blockchain, de fontes externas ou fornecidos por usuários.

Com os insumos reunidos, o coprocessador executa o cálculo em seu ambiente zkVM ou de circuitos. Nesta fase, a computação é convertida em um circuito aritmético estruturado, o que viabiliza a geração da prova de zero conhecimento. Essa prova sintetiza todo o processo de execução de forma que sua verificação dispensa a repetição do cálculo original.

Concluída a elaboração da prova, ela retorna à blockchain. O contrato inteligente verificador valida a prova por meio de chaves de verificação conhecidas publicamente. Caso a prova seja considerada válida, o resultado da computação é aceito, podendo atualizar o estado on-chain, acionar lógicas em outros contratos inteligentes ou servir de entrada para processos descentralizados subsequentes. Essa arquitetura garante a integridade computacional sem abrir mão da eficiência.

Técnicas para Geração de Provas

A etapa de geração de provas é a mais exigente em termos computacionais na arquitetura de Coprocessadores ZK. Ela emprega métodos criptográficos avançados, como compromissos polinomiais e multiplicações multiescalares, que convertem a computação em restrições algébricas. A resolução dessas restrições resulta em uma prova sucinta.

Soluções contemporâneas otimizam essa geração com diversas técnicas. O uso de Transformada Rápida de Fourier (FFT) ou Transformada Numérica Teórica (NTT) acelera operações polinomiais centrais para estruturas zk-SNARK e zk-STARK. Além disso, a recursão vem ganhando destaque, pois permite que provas sejam aninhadas umas nas outras. Sistemas recursivos viabilizam a verificação incremental, dividindo cálculos extensos em provas menores que são, posteriormente, agregadas em uma validação sucinta única.

Esses aprimoramentos são fundamentais para escalar Coprocessadores ZK a cenários reais. Sem eles, a geração de provas se tornaria lenta ou excessivamente onerosa em recursos, diminuindo os ganhos do cálculo off-chain.

Validação On-Chain

A validação ocorre diretamente na blockchain de destino e é projetada para ser extremamente eficiente em termos computacionais. Assim que o coprocessador envia a prova, o contrato verificador executa o algoritmo correspondente com parâmetros pré-computados. Para sistemas zk-SNARK, isso normalmente se resume a uma checagem de emparelhamento em tempo constante; já os verificadores zk-STARK baseiam-se em compromissos via hash e nos protocolos FRI (Fast Reed-Solomon Interactive Oracle Proofs of Proximity).

A concisão das provas de zero conhecimento faz com que a verificação exija apenas alguns kilobytes de dados, consumindo uma fração do gás necessário para computações equivalentes na blockchain. Essa eficiência é justamente o que torna prático o uso dos Coprocessadores ZK em ambientes produtivos. A prova atesta não apenas a correção do cálculo, mas também a integridade das entradas e o determinismo dos resultados.

Modelo de Segurança e Ameaças

A segurança dos Coprocessadores ZK fundamenta-se na solidez criptográfica dos algoritmos utilizados e no desenho do sistema. No âmbito criptográfico, a confiança reside na dificuldade de problemas matemáticos de base, como emparelhamentos em curvas elípticas ou compromissos baseados em funções hash. Enquanto esses fundamentos permanecerem sólidos, as provas não podem ser forjadas.

Vulnerabilidades, no entanto, podem surgir na implementação do coprocessador ou na origem dos dados. Um provedor mal-intencionado pode tentar contornar restrições do circuito ou inserir dados inválidos no processamento. Para mitigar esses riscos, coprocessadores frequentemente utilizam compromissos públicos das entradas, raízes de Merkle ou fontes de dados confiáveis para demonstrar legitimidade dos insumos. Auditorias de circuitos e verificações formais rigorosas são igualmente essenciais para prevenir falhas de design.

Do ponto de vista sistêmico, é indispensável garantir disponibilidade e resiliência. Caso o coprocessador seja centralizado ou controlado por uma única entidade, surgem riscos de confiança excessiva ou censura. Novas soluções buscam descentralizar as redes de coprocessadores, permitindo que múltiplos provedores concorram ou colaborem na geração de provas, reduzindo a dependência de um único agente.