Disponibilidad de Datos Cifrados (EDA): conceptos y criptografía

En este módulo, los participantes profundizan en el funcionamiento de la disponibilidad de datos cifrados y en las herramientas criptográficas asociadas. Se analizan conceptos como el cifrado, la codificación de borrado de datos, los compromisos polinómicos y los métodos de muestreo, que permiten que los datos permanezcan confidenciales y verificables. El contenido resalta implementaciones reales, como la actualización Enigma de Avail. Además, compara nuevos enfoques representados por EigenDA y Walacor.

Definición de la disponibilidad de datos cifrados

La disponibilidad de datos cifrados (EDA) incorpora una nueva dimensión de privacidad a las blockchains modulares, al garantizar que la información necesaria para la verificación permanece accesible públicamente, pero resulta ininteligible para cualquier persona no autorizada. A diferencia de los enfoques tradicionales en los que los datos de las transacciones se publican en texto claro para que cualquier participante los lea, la EDA cifra estos datos antes de su publicación. Así, se mantienen las garantías de seguridad de la disponibilidad de datos —cualquier usuario puede verificar su existencia y reconstruir el estado de la cadena si fuera necesario— sin revelar la información sensible de las transacciones.

La EDA se caracteriza por su doble exigencia: los datos deben ser tanto accesibles como confidenciales. Para cumplir este principio dual, se utilizan dos mecanismos esenciales. Primero, el cifrado de los datos se realiza con claves gestionadas por un grupo definido de participantes autorizados o bajo lógica de contratos inteligentes. Segundo, mediante pruebas criptográficas se demuestra que los datos cifrados están íntegramente disponibles en la red, sin exponer su contenido. Este esquema permite que los validadores públicos verifiquen la integridad de la red, asegurando que solo las entidades autorizadas puedan descifrar y procesar la información.

La EDA está especialmente indicada para rollups privados y aplicaciones sujetas a regulación, donde los detalles de las transacciones deben permanecer ocultos al público, pero seguir siendo verificables para partes interesadas, auditores o contrapartes. De este modo, empresas e instituciones pueden beneficiarse de la escalabilidad de las blockchains modulares sin renunciar a la confidencialidad ni a los requisitos regulatorios.

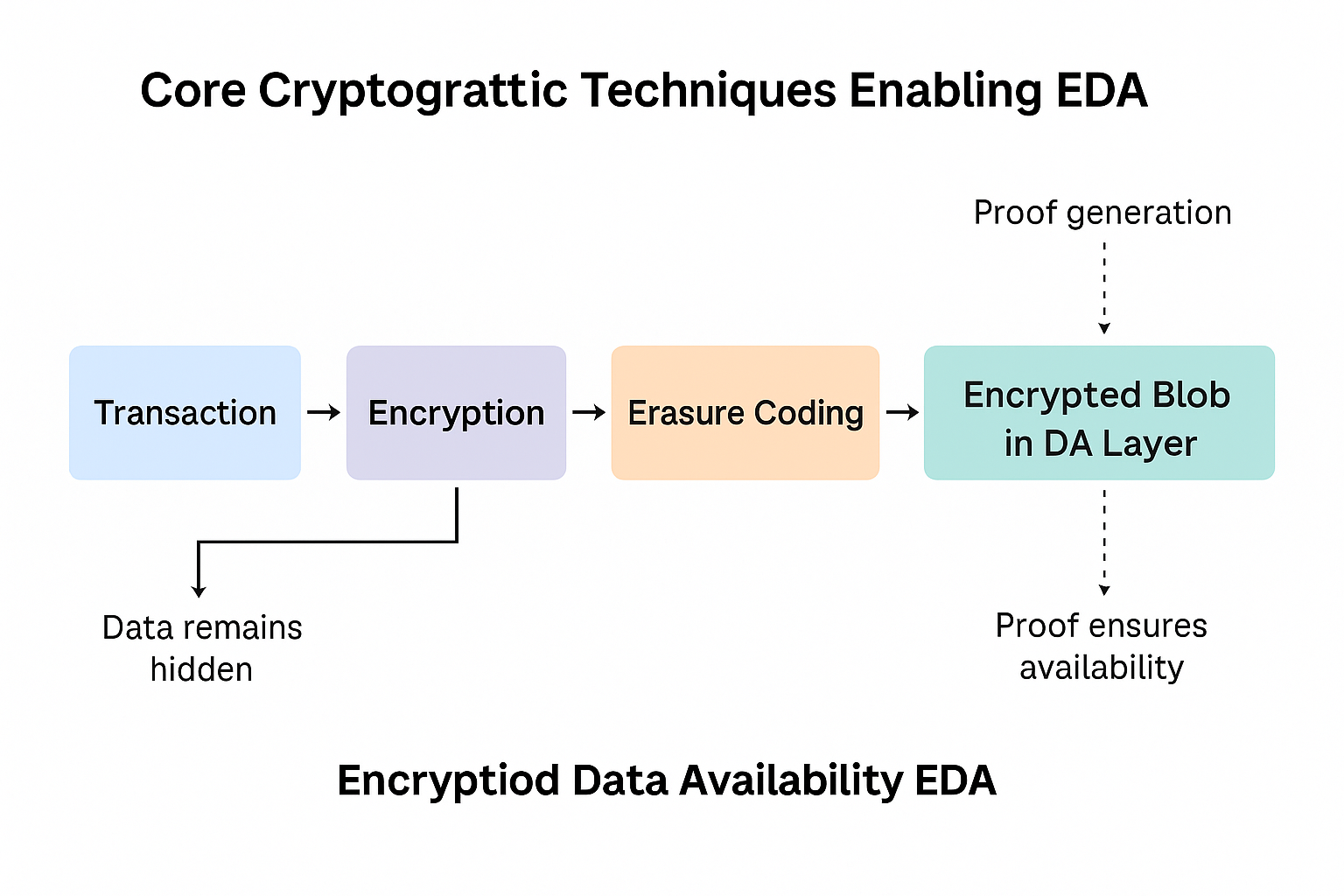

Técnicas criptográficas fundamentales que habilitan la EDA

La puesta en práctica de la EDA se basa en un conjunto de primitivas criptográficas avanzadas que actúan conjuntamente para equilibrar privacidad, integridad y comprobabilidad. En esencia, los datos son cifrados antes de su envío a la capa de disponibilidad. Habitualmente, la información cifrada se fragmenta y se codifica mediante códigos de borrado, que permiten reconstruir el conjunto de datos completo a partir de una fracción de los fragmentos. Así, los validadores no necesitan descargar todo el conjunto de datos cifrado para corroborar su disponibilidad. Este método es común en capas públicas de disponibilidad como Celestia y ahora se aplica también a los blobs cifrados en sistemas EDA.

Otro componente clave de la EDA es el uso de esquemas de compromisos polinómicos como los compromisos KZG (Kate–Zaverucha–Goldberg). Estos mecanismos permiten a los clientes ligeros comprobar que los fragmentos muestreados corresponden al conjunto de datos total, incluso estando cifrados. Combinando este enfoque con el muestreo de disponibilidad, los validadores pueden confirmar de forma probabilística que toda la información cifrada está disponible, sin necesidad de descifrarla. De este modo se evita que secuenciadores maliciosos puedan ocultar datos mientras aparentan haberlos publicado.

La gestión de claves aporta complejidad adicional. En los rollups públicos, las claves no requieren gestión especial porque los datos se muestran abiertamente. En la EDA, sin embargo, las claves de cifrado deben generarse, distribuirse y rotarse de forma segura. Existen diferentes alternativas, como la computación multipartita (MPC), donde varias partes gestionan las claves de forma colectiva, o los esquemas de cifrado umbral, que permiten el descifrado solo si coopera un subconjunto predefinido de participantes. También se están explorando los entornos de ejecución confiable (TEE) y el cifrado homomórfico completo (FHE), que abren la puerta a la revelación selectiva y el procesamiento seguro de datos cifrados sin exposición.

El conjunto de estas técnicas garantiza que, pese a que los blobs subyacentes permanecen ocultos al público, el sistema conserva la capacidad de probar la disponibilidad de los datos: un pilar indispensable para la seguridad de los rollups.

Actualización Enigma y nuevas implementaciones emergentes

La actualización Enigma de Avail, presentada en 2025, marcó un paso decisivo en la evolución de la EDA. Avail, diseñada inicialmente como una capa de disponibilidad de datos de propósito general para blockchains modulares, amplió sus capacidades para ofrecer soporte nativo a blobs cifrados. Enigma permite a los rollups transmitir transacciones cifradas sin perder compatibilidad con el protocolo de muestreo de disponibilidad de Avail. Así, los rollups orientados a la privacidad pueden emplear la misma infraestructura de disponibilidad que los públicos, sin necesidad de desarrollar capas específicas, a la vez que mantienen la confidencialidad.

La actualización Enigma también introdujo un sistema de cifrado flexible compatible con distintos modelos de gobernanza. Los rollups pueden optar por gestionar las claves internamente, delegarlas en miembros de un consorcio, o adoptar esquemas híbridos donde reguladores o auditores dispongan de acceso controlado. Esta flexibilidad favorece la implantación empresarial, permitiendo equilibrar la confidencialidad interna y el control externo.

Otros proyectos están desarrollando variantes de este concepto. EigenDA, impulsado junto al ecosistema de restaking de EigenLayer, experimenta con funciones de privacidad adicionales integradas en su servicio de disponibilidad de datos restaked. Walacor, por su parte, propone un modelo de disponibilidad de datos con permisos, que usa cifrado combinado con validación por consorcio, dirigido a instituciones que exigen un control de accesos más estricto en redes semipúblicas. Aunque estos desarrollos difieren en arquitectura y modelo de confianza, comparten el principio esencial de cifrar los blobs de transacciones conservando una disponibilidad verificable.

Ventajas y contrapartidas de la EDA

La principal ventaja de la EDA es que habilita rollups privados sin comprometer las garantías fundamentales de seguridad propias de la arquitectura rollup. Los usuarios pueden tener la certeza de que los datos de las transacciones permanecen recuperables, pero no accesibles para competidores o adversarios, evitando que obtengan información delicada. Esta capacidad resulta fundamental para entidades financieras, cadenas de suministro e infraestructuras de identidad que requieren verificabilidad blockchain sin operar en régimen de total transparencia.

No obstante, la EDA implica ciertas contrapartidas. El cifrado añade sobrecarga computacional y puede aumentar la latencia, sobre todo en contextos donde se requieren rotaciones frecuentes de claves o descifrado umbral. Garantizar la gestión segura de las claves resulta complejo, ya que su compromiso supondría fugas de datos críticas. Además, la revelación selectiva —que permitiría a auditores o reguladores acceder solo a determinados fragmentos sin permiso global— sigue siendo un campo en desarrollo tanto en investigación como en despliegue. Surgen también desafíos de interoperabilidad: los blobs cifrados dificultan la composabilidad entre rollups salvo que aparezcan estándares y marcos de intercambio de claves.

A pesar de estas dificultades, la EDA representa un avance clave en el diseño de blockchains modulares. Su adopción progresiva apunta a convertirla en una funcionalidad de base, especialmente a medida que empresas y administraciones exploren aplicaciones blockchain fuera de entornos exclusivamente públicos.