Disponibilidade de Dados Encriptados (EDA): Conceitos e Criptografia

Neste módulo, os participantes analisam como funciona a disponibilidade de dados encriptados e aprofundam-se nas principais ferramentas criptográficas que a viabilizam. A unidade abrange temas como encriptação, codificação de eliminação, comprometimentos polinomiais e métodos de amostragem, demonstrando de que forma estes mecanismos permitem garantir simultaneamente a confidencialidade e a verificabilidade dos dados. O conteúdo destaca casos práticos, como a atualização Enigma da Avail, e apresenta uma análise comparativa de abordagens emergentes, incluindo EigenDA e Walacor.

Definição de Disponibilidade de Dados Encriptados

A Disponibilidade de Dados Encriptados (EDA) acrescenta uma nova camada de privacidade às blockchains modulares, assegurando que os dados necessários para verificação estão publicamente acessíveis, mas são incompreensíveis para utilizadores não autorizados. Ao contrário das soluções tradicionais de disponibilidade de dados, em que os dados das transacções são publicados em texto claro e legíveis por todos os participantes, a EDA cifra esses dados antes da publicação. Com esta abordagem, salvaguardam-se as garantias de segurança da disponibilidade de dados — qualquer pessoa pode verificar a existência dos dados e reconstruir o estado da cadeia, se necessário — impedindo, no entanto, a divulgação de informações sensíveis que possam constar nessas transacções.

O aspecto determinante da EDA é o compromisso duplo: os dados têm de permanecer simultaneamente disponíveis e confidenciais. Para garantir esta dualidade, aplicam-se dois mecanismos essenciais. Em primeiro lugar, os dados são encriptados com chaves controladas por um grupo de participantes autorizados ou geridas através de lógica de contratos inteligentes. Em segundo, recorrem-se a provas criptográficas para demonstrar que os dados encriptados se encontram totalmente acessíveis na rede, sem expor o seu conteúdo. Esta conjugação permite que validadores públicos assegurem a integridade da rede, ao mesmo tempo que apenas as entidades aprovadas conseguem desencriptar e processar a informação.

A EDA adapta-se especialmente a rollups privados e aplicações sujeitas a regulamentação, nos quais os detalhes das transacções devem estar ocultos do público em geral, mas mantêm-se verificáveis por stakeholders, auditores ou contrapartes. Deste modo, empresas e instituições podem aproveitar a escalabilidade das blockchains modulares sem comprometer requisitos de confidencialidade ou imposições regulatórias.

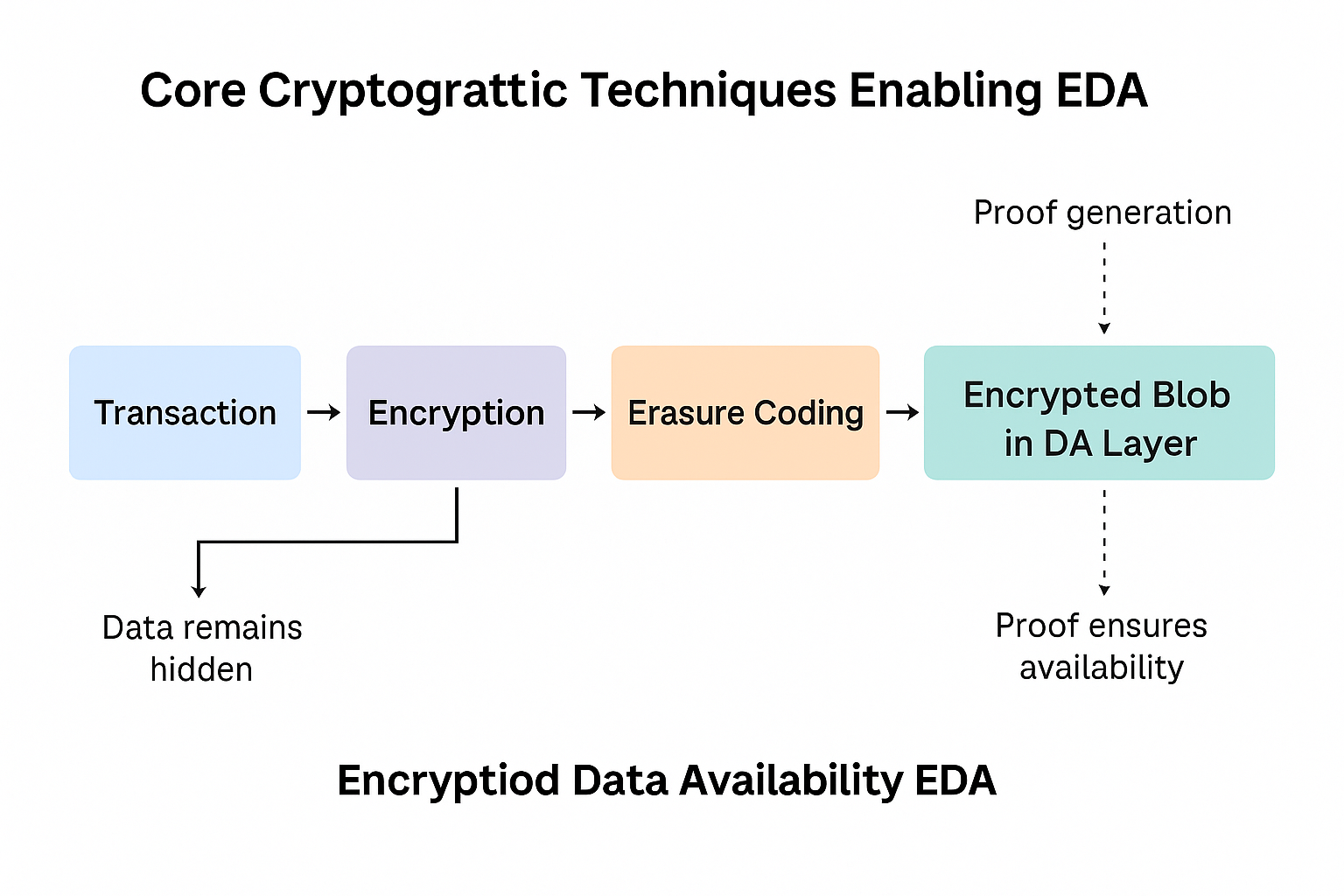

Técnicas Criptográficas Fundamentais que possibilitam a EDA

A implementação da EDA apoia-se em diversos primitivos criptográficos avançados, que cooperam para equilibrar privacidade, integridade e verificabilidade. O processo começa com a encriptação dos dados antes do envio para a camada de disponibilidade. Os dados encriptados são, frequentemente, segmentados e codificados recorrendo a erasure coding. Este mecanismo permite a reconstrução de todo o conjunto de dados a partir de um subconjunto dos seus fragmentos, o que significa que os validadores não precisam de descarregar a totalidade dos dados cifrados para comprovar a sua disponibilidade. Esta abordagem já está em uso em camadas públicas de data availability como a Celestia, tendo sido estendida, na EDA, aos blobs encriptados.

Outro elemento fundamental da EDA é a utilização de esquemas de compromisso polinomial, como os compromissos KZG (Kate–Zaverucha–Goldberg). Estes esquemas permitem que clientes leves verifiquem se amostras de dados são coerentes com o conjunto completo, mesmo quando se encontram cifrados. Combinando este mecanismo com data availability sampling, os validadores conseguem atestar, de forma probabilística, que todos os dados encriptados estão disponíveis, sem necessidade de os desencriptar. Este desenho impede que sequenciadores maliciosos possam ocultar dados enquanto fingem tê-los publicado.

A gestão das chaves de encriptação introduz uma complexidade adicional. Em rollups públicos, não se exige gestão especial de chaves, já que os dados são visíveis. Na EDA, porém, as chaves devem ser criadas, distribuídas e rotacionadas com segurança. As abordagens variam desde computação multipartidária segura (MPC), em que múltiplos participantes gerem as chaves, até esquemas threshold, que permitem desencriptação apenas quando um subconjunto definido colabora. Estão igualmente a ser exploradas soluções como Ambientes de Execução Fidedigna (TEEs) e encriptação totalmente homomórfica (FHE), para permitir divulgação selectiva e computação sobre dados protegidos, sem exposição do conteúdo.

No conjunto, estas técnicas criptográficas asseguram que, apesar dos blobs subjacentes estarem ocultos, é possível provar a disponibilidade dos dados — um requisito fundamental para a segurança dos rollups.

Actualização Enigma e Novas Implementações

O desenvolvimento da EDA atingiu um marco relevante com a actualização Enigma da Avail, anunciada em 2025. Concebida originalmente como uma camada de data availability de uso geral para blockchains modulares, a Avail passou a suportar de forma nativa blobs cifrados. A Enigma permite que rollups submetam dados de transacção encriptados, mantendo a compatibilidade com o protocolo de sampling de disponibilidade já existente na Avail. Com esta inovação, os rollups orientados para a privacidade deixam de precisar de construir infraestruturas próprias de dados; podem recorrer à mesma infraestrutura partilhada de data availability dos rollups públicos, beneficiando ainda assim da confidencialidade.

A actualização Enigma introduziu igualmente um esquema de encriptação flexível, adaptável a diversos modelos de governação. Os rollups podem optar por gerir internamente as chaves, delegá-las a membros de um consórcio ou recorrer a soluções híbridas, concedendo acesso controlado a determinados reguladores ou auditores. Esta flexibilidade ajusta-se bem a implementações empresariais que procuram equilibrar confidencialidade interna e supervisão externa.

Surgem também outros projectos inspirados neste conceito. A EigenDA, desenvolvida em paralelo com o ecossistema de restaking da EigenLayer, testa mecanismos de privacidade aplicáveis ao seu serviço de data availability. Já a Walacor propôs um modelo de DA permissionado que conjuga encriptação com validação por consórcio, dirigido a instituições que exigem maior controlo de acesso numa rede semi‑pública. Apesar de diferentes nas arquitecturas e níveis de confiança, todas partilham o princípio de encriptar blobs de transacções preservando a sua disponibilidade verificável.

Benefícios e Compromissos da EDA

O principal benefício da EDA é tornar possível a criação de rollups privados sem comprometer as garantias centrais de segurança dos rollups. Os utilizadores têm a certeza de que os dados das transacções estão acessíveis para fins de reconstrução, impedindo ao mesmo tempo que rivais ou adversários obtenham informações sensíveis. Esta capacidade é especialmente relevante para instituições financeiras, redes logísticas e sistemas de identidade que procuram verificabilidade no contexto blockchain mas não podem actuar em total transparência.

No entanto, a EDA implica também alguns compromissos. A utilização de encriptação introduz custos computacionais e maior latência, sobretudo em cenários que exijam rotações frequentes de chaves ou desencriptação threshold. A gestão segura das chaves é desafiante; a sua exposição pode dar origem a fugas de dados graves. A divulgação selectiva — que permite a auditores ou reguladores aceder apenas a determinados dados, sem acesso generalizado — permanece uma área de investigação e desenvolvimento em crescimento. Existem ainda preocupações ao nível da interoperabilidade: os blobs encriptados não são tão facilmente compósiveis entre rollups, excepto se houver formatos normalizados e mecanismos de partilha de chaves apropriados.

Apesar destes desafios, a EDA é um avanço essencial na arquitectura das blockchains modulares. À medida que for adoptada, tenderá a afirmar-se como elemento padrão, e não apenas como opção adicional, sobretudo com o crescente interesse de empresas e governos por aplicações blockchain para além do domínio público.