Comprendere gli Oracle e la loro Evoluzione

Questo modulo introduce il problema centrale che gli oracle risolvono: connettere blockchain isolate con i dati del mondo reale. Spiega il problema degli oracle (oracle problem), traccia le prime soluzioni centralizzate e mostra come le reti oracle decentralizzate siano emerse per ridurre i punti singoli di fallimento. Gli studenti scopriranno anche i diversi tipi di oracle, la meccanica della verifica e consegna dei dati, e la transizione verso design programmabili che aggiungono computazione, casualità e comunicazione cross-chain.

Perché le blockchain hanno bisogno degli oracle

Gli smart contract eseguono in modo deterministico in modo che ogni nodo raggiunga lo stesso risultato dagli stessi input. Questa proprietà protegge il consenso ma isola le catene dal mondo esterno. Senza un modo per consumare informazioni del mondo reale, gli smart contract possono reagire solo a eventi on-chain. Mercati, assicurazioni, logistica, giochi, identità e conformità dipendono tutti da dati che originano off-chain. Gli oracle sono emersi per colmare questo divario, raccogliendo fatti esterni e fornendoli ai contratti in un modo che i nodi possono verificare e concordare.

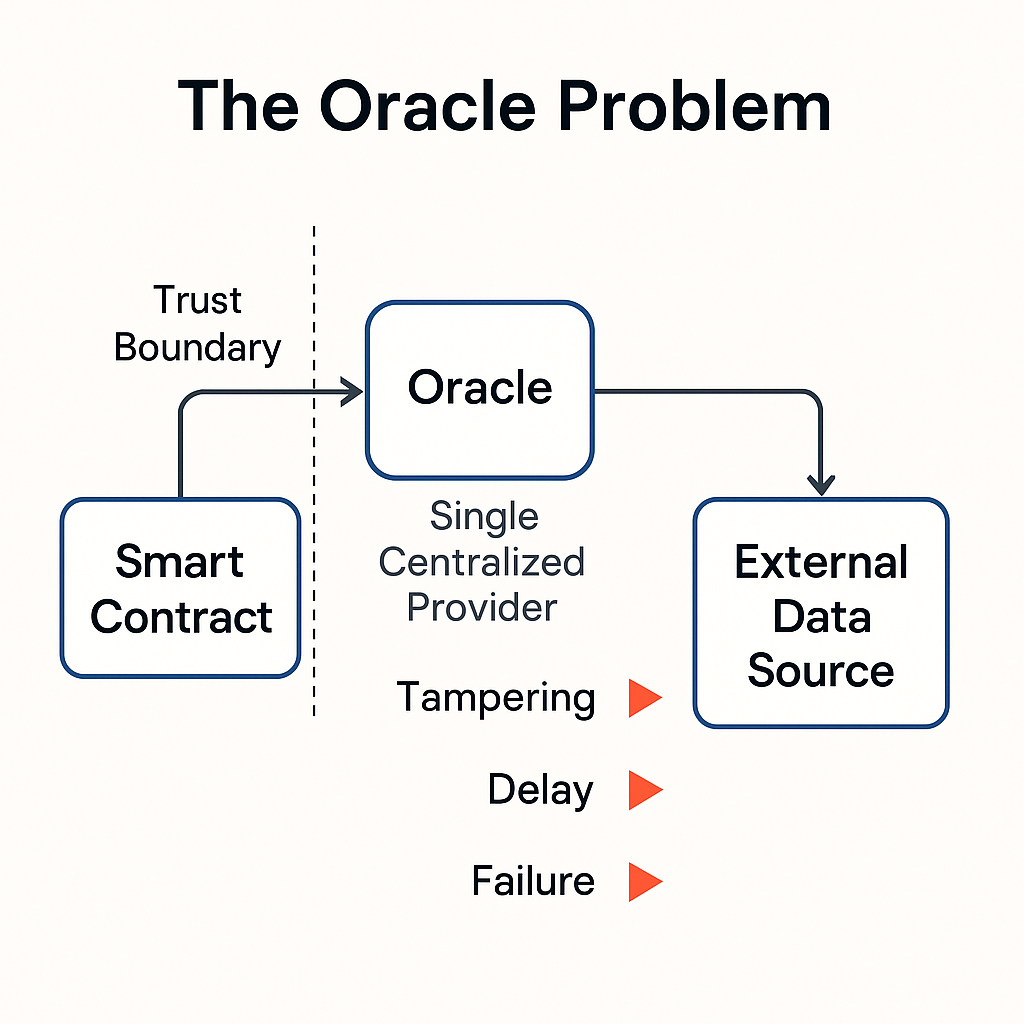

Il problema degli oracle

Introducendo una fonte di dati esterna si crea un nuovo confine di fiducia. Se una singola parte controlla i dati, il contratto eredita l’affidabilità e gli incentivi di quella parte. Un input falso o ritardato può innescare liquidazioni, regolamenti errati o protocolli bloccati. Il “problema degli oracle” è la sfida di fornire dati corretti e tempestivi senza ricreare un punto centrale di fallimento. Le domande fondamentali sono: chi fornisce i dati, come vengono riconciliate molteplici visioni e quali prove riceve la catena per giustificarne l’accettazione.

Primi design degli oracle

Gli approcci iniziali erano semplici relay che trasmettevano risposte API su richiesta. Questi design facilitavano lo sviluppo ma concentravano il rischio. Lottavano anche con la latenza durante i periodi di congestione e mancavano di chiara responsabilità quando i feed divergessero dalla realtà. Con la crescita della finanza decentralizzata, i protocolli richiedevano input sui prezzi che fossero sia resistenti alle manomissioni che disponibili entro i tempi di blocco. La risposta è stata distribuire le responsabilità degli oracle tra operatori indipendenti e aggregare i loro report on-chain.

Tipi di oracle e direzioni dei dati

Gli oracle differiscono per la direzione e la natura delle informazioni che gestiscono. Gli oracle in ingresso introducono fatti esterni nei contratti, come prezzi di mercato, letture meteorologiche, scansioni di spedizioni o attestazioni di identità. Gli oracle in uscita permettono ai contratti di attivare azioni in sistemi esterni, come iniziare un pagamento tramite un’API bancaria o aggiornare una piattaforma logistica.

Gli oracle software ricavano dati da servizi web, mentre gli oracle hardware originano da dispositivi come sensori e moduli sicuri. Gli oracle cross-chain comunicano lo stato tra registri distribuiti (ledger), in modo che un contratto su una catena possa reagire a eventi su un’altra. Ogni variante deve affrontare accuratezza, tempestività e resistenza alla manipolazione nel proprio contesto.

Da feed singoli a reti oracle decentralizzate

Le reti oracle decentralizzate sono emerse per ridurre l’influenza di qualsiasi singolo fornitore. Nodi multipli recuperano dati da fonti eterogenee, firmano le loro osservazioni e le inviano sulla catena. I contratti leggono un aggregato come una mediana o una mediana ponderata. Questa architettura limita l’impatto di reporter difettosi o maliziosi, fornisce ridondanza contro le interruzioni e permette un’auditing trasparente degli aggiornamenti dei feed nel tempo. Incentivi a livello di rete e penalità allineano ulteriormente il comportamento premiando segnalazioni oneste e scoraggiando deviazioni.

Meccanismi di verifica e consegna dei dati

Un flusso tipico inizia off-chain, dove i nodi interrogano fonti primarie e secondarie, normalizzano i formati e applicano controlli di validità. Le osservazioni vengono firmate e trasportate a un contratto aggregatore on-chain che verifica le firme e calcola il risultato. La cadenza di aggiornamento bilancia freschezza con costi del gas. Alcune reti usano aggiornamenti basati su push (push-based) attivati da soglie di deviazione dei prezzi, mentre altre permettono letture basate su pull (pull-based) che attivano un aggiornamento su richiesta. Tecniche crittografiche, come firme soglia o computazione multi-parte, possono comprimere molte attestazioni in una prova compatta per ridurre l’impronta on-chain.

La transizione verso reti oracle programmabili

I relay di dati statici limitano l’espressività. Le reti oracle programmabili estendono il modello permettendo al codice off-chain di trasformare, convalidare o comporre i dati prima della consegna. Invece di fornire letture meteorologiche grezze, un programma oracle può valutare i termini di una polizza e calcolare un parametro di pagamento. Invece di inoltrare un singolo valore API, può riconciliare più fonti, filtrare valori anomali (outliers), applicare logica specifica del dominio ed emettere un risultato verificabile. Questo approccio sposta alcune computazioni in un ambiente che può accedere all’internet completo preservando un collegamento verificabile con il consumatore on-chain.

Casuale verificabile come servizio oracle specializzato

Le applicazioni che dipendono dal caso richiedono casualità imparziale e pubblicamente verificabile. La casualità pseudo-random on-chain derivata da variabili di blocco è prevedibile per i minatori e i validatori. Le funzioni casuali verificabili (verifiable random functions) affrontano questo problema facendo sì che un oracle produca un valore casuale e una prova che il valore corrisponde a un segreto impegnato e a un seme di richiesta. I contratti verificano la prova prima di usare il valore. Questo modello sostiene lotterie eque, meccaniche di gioco, tratti NFT randomizzati e qualsiasi allocazione che deve resistere alla manipolazione.

Messaggistica cross-chain e proof di stato

Man mano che gli ecosistemi si frammentavano su più catene, gli oracle hanno iniziato a trasportare messaggi e attestazioni di stato tra di loro. I metodi più semplici si affidano a federazioni che firmano osservazioni su eventi su una catena sorgente. Design più avanzati combinano proof di client leggeri con attestazioni di comitati per provare l’inclusione di eventi senza fidarsi di una singola parte. L’obiettivo è permettere a una catena di destinazione di accettare un messaggio solo quando ci sono prove sufficienti che è stato finalizzato sulla sorgente, riducendo così la superficie di attacco comune nelle architetture di bridge ingenue.

Modelli di sicurezza e modalità di fallimento

La sicurezza degli oracle si basa sulla diversità delle fonti di dati, l’indipendenza degli operatori di nodi, una robusta aggregazione e politiche di aggiornamento trasparenti. Gli attaccanti possono colpire le API, compromettere operatori, manipolare mercati a bassa liquidità per influenzare i prezzi riportati o sfruttare intervalli temporali tra gli aggiornamenti. Le difese includono whitelist di fonti con sovrapposizione, reputazione e staking per gli operatori, circuit breaker basati su deviazioni, controlli dei limiti e logica di ripiego che congela o rallenta gli aggiornamenti quando vengono rilevate anomalie. La verifica formale dei contratti di aggregazione on-chain e il monitoraggio continuo del comportamento dei feed riducono ulteriormente il rischio operativo.

Incentivi economici e governance

Oracle affidabili richiedono un’economia sostenibile. Le reti compensano gli operatori per il recupero e la segnalazione dei dati e possono richiedere collaterale che può essere confiscato (slashed) per comportamenti scorretti dimostrabili. I modelli di tariffa devono coprire l’acquisizione dei dati, l’overhead crittografico e il gas on-chain rimanendo accessibili per i consumatori. La governance determina come vengono creati i feed, quali fonti sono autorizzate, come gli operatori vengono ammessi o ruotati e come vengono invocate le procedure di emergenza. Politiche chiare e pre-impegnate riducono la discrezionalità durante gli incidenti e migliorano la prevedibilità per gli integratori.

Performance, latenza e compromessi sui costi

Una maggiore decentralizzazione implica spesso più firme da raccogliere e più verifiche on-chain, il che aumenta latenza e costo. Al contrario, comitati più piccoli o relay singoli riducono le spese ma espandono le assunzioni di fiducia. Anche la frequenza di aggiornamento è importante: push frequenti migliorano la freschezza ma aumentano l’uso di gas, mentre aggiornamenti radi possono essere obsoleti durante la volatilità. I design programmabili aggiungono computazione off-chain, che offre flessibilità ma introduce un’altra superficie che deve essere attestata o verificata. Ogni applicazione seleziona un punto lungo questi compromessi in base alla sua tolleranza al rischio e ai requisiti di tempestività.

Conformità, diritti sui dati e provenienza

Gli oracle interagiscono con dati che possono essere protetti da licenza, regolamentati o sensibili alla privacy. I fornitori devono rispettare i termini d’uso, mantenere registri di provenienza e, in alcuni casi, redigere o aggregare informazioni personali identificabili prima di pubblicarle su registri pubblici. Per ambienti regolamentati, possono essere necessari feed condizionati all’identità (identity-gated) e consegna autorizzata. Metadati di provenienza e tracce di audit aiutano gli utenti finali a valutare se un determinato valore è stato prodotto in condizioni accettabili.

Ingegneria dell’affidabilità e operazioni

Le distribuzioni pratiche trattano le reti oracle come sistemi di produzione con rigorosa osservabilità. Gli operatori gestiscono infrastrutture ridondanti in più regioni, monitorano la salute delle fonti e testano percorsi di failover. Feed canarino (canary feeds), segnalazioni ombra e scenari di stress simulati rivelano debolezze prima che influenzino i consumatori. Le procedure di risposta agli incidenti definiscono soglie per mettere in pausa gli aggiornamenti, ruotare le chiavi o passare a fonti di ripiego. Le revisioni post-incidente si riflettono nella configurazione, selezione delle fonti e politiche degli operatori.

La traiettoria dell’evoluzione degli oracle

Gli oracle iniziarono come ponti ad hoc che introducevano una fiducia significativa. Si sono evoluti in reti decentralizzate che aggregano report indipendenti, poi in sistemi programmabili che eseguono logica di dominio off-chain mentre ancorano i risultati on-chain. Servizi specializzati come la casualità verificabile e la messaggistica cross-chain hanno esteso il loro ruolo dalla fornitura di dati al coordinamento tra sistemi. Il filo conduttore è minimizzare il controllo unilaterale fornendo al contempo la tempestività e l’espressività che i casi d’uso del mondo reale richiedono. Man mano che le reti oracle programmabili maturano, funzionano meno come accessori e più come un livello di esecuzione parallelo che integra i contratti on-chain, permettendo alle applicazioni decentralizzate di interagire in modo sicuro e prevedibile con dati e computazioni esterne.